Beim vergangenen IT-Stammtisch (Grüße an dieser Stelle) kam die Frage auf, wie bei Ubiquiti UniFi eine Anbindung an das Active Directory erfolgen kann, um WLAN-Nutzer auf einem Schul-Campus mittels Benutzername und Kennwort zu authentisieren.

Wenn z.B. sowohl die gesamte Schülerschaft als auch der Lehrkörper und die Verwaltung bereits als Benutzer im Active Directory angelegt sind und diverse Ressourcen im LAN nutzen, ist der Gedanke naheliegend, das die vorhandenen Zugangsdaten für die WLAN-Anmeldung genutzt werden könnten.

Eine direkte Anbindung an das Active Directory bietet der Ubiquiti UniFi Controller nicht, dafür allerdings die Nutzung eines RADIUS-Servers. Letztgenannter kann auf einem Windows Server 2019 als Rolle in Form des NPAS (Network Policy and Access Services, f.k.a. NPS, Network Policy Server, dt. Netzwerkrichtlinien- und Zugriffsdienste) eingerichtet werden.

Zur Info: Abgesehen von der hier erwähnten Anmeldung via Benutzername und Kennwort besteht die Möglichkeit Zertifikate zu nutzen, siehe dazu die Links am Ende dieses Beitrags.

Windows Server 2019 vorbereiten

- Den „Server-Manager“ starten und für den gewünschten Server via „Rollen und Features hinzufügen“ die Rolle „Netzwerkrichtlinien- und Zugriffsdienste“ installieren.

- Ggf. den Server neustarten und anschließend den Server-Manager neustarten.

- Im „Server-Manager“ zu „NPAS“ wechseln, den entsprechender Server mit der rechten Maustaste anklicken oder alternativ auf „Tools“ und „Netzwerkrichtlinienserver“ klicken.

- Bei „Erste Schritte“ „RADIUS-Server für drahtlose oder verkabelte 802.1X-Verbindungen“ auswählen und auf „802.1X konfigurieren“ klicken.

- Bei „802.1X-Verbindungstyp auswählen“ den Punkt bei „Sichere Drahtlosverbindungen“ setzen.

- Einen neuen RADIUS-Client hinzufügen:

Einen Anzeigenamen vergeben und als IP oder DNS-Eintrag den Access Point (nicht den Controller!) eintragen. Daraus ergibt sich, das alle Access Points als RADIUS-Clients eingetragen werden müssen! An dieser Stelle ist das maximale Limit der jeweiligen Windows Server-Ausgabe zu beachten!

Einen geheimen Schlüssel eintragen bzw. generieren. - Bei „Authentifizierungsmethode auswählen“ nun „Microsoft: Geschütztes EAP (PEAP)“ auswählen.

- Die Benutzergruppen die sich anmelden dürfen auswählen.

Bemerkung am Rande: Mitunter kommt es vor das in der MMC „Netzwerkrichtlinienserver“ unter „RADIUS-Clients“ die Clients doppelt dargestellt werden, es handelt sich lediglich um einen Anzeigefehler der in der Regel nach einem Neustart der MMC behoben ist.

Ubiquiti UniFi Controller konfigurieren

- Am Ubiquiti UniFi Controller anmelden.

- Zu „Einstellungen – Profile“ wechseln.

- Ein neues Profil mit folgenden Einstellungen anlegen:

Einen Namen, z.B. „AD-NPAS“, vergeben.

Bei „RADIUS-Authentifizierungsserver“ die IP-Adresse und den Port des NPS sowie den zuvor genutzten geheimen Schlüssel eintragen. - Zu „Einstellungen – Drahtlos-Netzwerke“ wechseln.

- Ein neues WLAN-Netz mit folgenden Einstellungen anlegen:

Einen Namen (SSID), z.B. „campus“, vergeben.

Bei „Sicherheit“ „WPA2 Enterprise“ auswählen.

Bei „RADIUS-Profil“ das zuvor angelegte Profil auswählen.

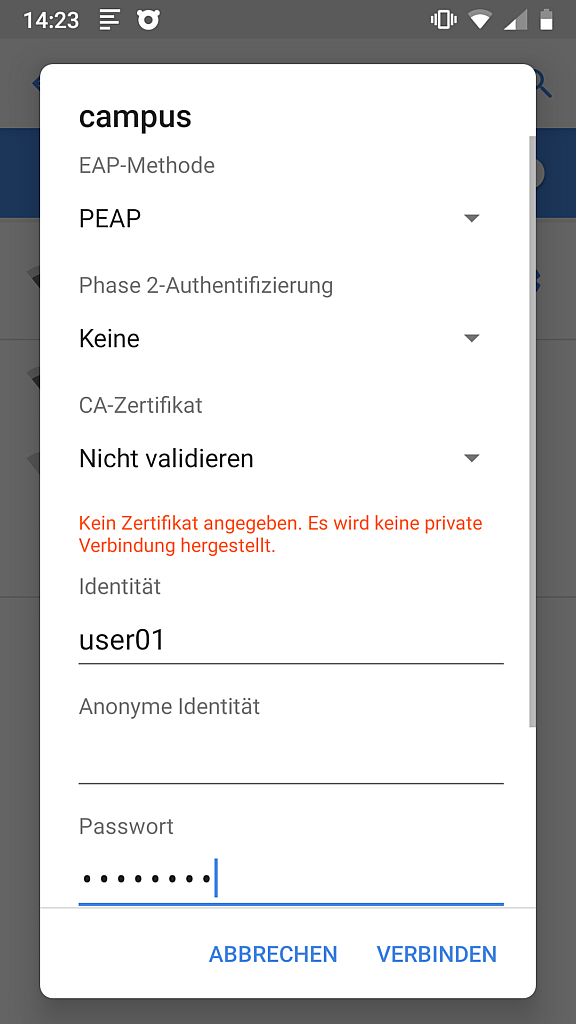

Endgerät(e) (z.B. Smartphone, Tablet) konfigurieren

Am Beispiel von Android 9 sieht die notwendige Konfiguration wie folgt aus:

Wenn man mehr Sicherheit haben oder je nach Client eine Zertifikatswarnung vermeiden möchte, muss der CA vertraut werden. Dies erfordert dann entweder öffentliche Zertifikate oder bei Domänen-Mitgliedern die automatische Zertifikatsverteilung oder manuell den Import des CA-Zertifikats.

Wenn man mehr Sicherheit haben oder je nach Client eine Zertifikatswarnung vermeiden möchte, muss der CA vertraut werden. Dies erfordert dann entweder öffentliche Zertifikate oder bei Domänen-Mitgliedern die automatische Zertifikatsverteilung oder manuell den Import des CA-Zertifikats.

Troubleshooting

Manche Fehler baut man unabsichtlich oder es kommt zu andeen unerwarteten Dingen: Im Testlab befindet sich der Windows Server hinter einer Hardware-Firewall, während der UniFi Controller und der Access Point sich in einem anderem Netz befinden. Bei ersten Verbindungsversuchen wunderte ich mich, das zwar laut SmartSniff und Wireshark die RADIUS-Anfrage bis zum NPAS durchkamen, aber es danach nicht weiterging, sprich die Clients sich nicht am WLAN anmelden konnten.

Ursache dafür war bzw. ist die Windows-Firewall: Obwohl es eine Richtlinie mit dem Namen „Netzwerkrichtlinienserver (RADIUS-Authentifizierung – UDP – eingehend)“ gibt und diese sowohl aktiviert als auch für den Port 1812/udp durchlässig (keine Einschränkung hinsichtlich Netzwerkkategorie oder auf bestimmte Subnetze) ist, kommt die Anfrage nicht beim NPAS an. Interessanterweise steht auch nichts im eigens aktiviertem Firewall-Log. Als Workaround kann man eine Port-Regel erstellen die 1812/udp zulässt.

Als weiterers kann hilfreich sein im NPAS die Kontoführung zu aktivieren und das Ganze in eine Protokolldatei schreiben zu lassen. Zusätzlich speziell den Haken bei „Verbindungsanforderungen bei Protokollierungsfehlern verwerfen“ entfernen um weitere Erkenntnisse zu erlangen.

Abschlussbemerkung und Danksagung

Zum Abschluss noch ein Dankeschön nach Köln zu einem Kollegen der die nötige Richtung vorgegeben hat.

Quelle:

Ubiquiti – Blog – Managing RADIUS Authentication with UniFi

Windows: Drahtgebundenes LAN, 802.1X und NPS

Windows: Wireless LAN, 802.1x und NPS

Schon immer Technik-Enthusiast, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen. Die Schwerpunkte liegen auf der Netzwerkinfrastruktur, den Betrieb von Servern und Diensten.