Seit Ende 2020 steht von SEH der utnserver Pro, der Nachfolger des (imho) legendären myUTN-50a, zur Verfügung. Zeit für einen Blick auf das neue Gerät und so manche Verbesserung die damit Einzug hält.

Ein paar persönliche Worte zum Anfang

Gleich zu Beginn dieser Zeilen möchte ich darauf hinweisen, das mir SEH einen utnserver Pro zum Test nach voriger Frage ob ich denn einen haben möchte zur Verfügung gestellt hat. Dieser Beitrag ist kein Sponsored Post oder ähnliches, da die Teststellung bzw. Leihgabe mit keinerlei Bedingungen verbunden ist, man möchte lediglich Feedback von mir als langjährigen Anwender haben. Das ich das Thema nun verblogge ist sozusagen auf meinem Mist gewachsen.

Im Rahmen dieses Blog gibt es bislang sechs Beiträge mit Bezug zu den Produkten von SEH. Der erste Beitrag datiert dabei auf den März 2014, lediglich einer behandelt einen Workaround und einer zeugt vom sehr guten Service. Dies zeigt wie gut die Produkte sind und wie stabil diese laufen.

Jedenfalls freue ich mich, das SEH an mich gedacht hat und seit einem Weilchen das gute Stück hier ist. Vielen Dank dafür!

Gründe für einen USB Deviceserver bzw. USB over IP

Warum könnte man einen USB Deviceserver benötigen? Nun, da gibt es gleich mehrere potentielle Gründe für wie z.B. Lizenz-Dongles im geschützten Server- oder Technikraum unter zu bringen, so können diese schon mal nicht entwendet oder beschädigt werden. Ebenso kann es um Geräte gehen, die schlichtweg von sich aus nicht netzwerkfähig sind und entsprechend nach- bzw. umgerüstet werden sollen. Ein weiteres Szenario und das nicht erst seit COVID-19, ist die Nutzung im Home Office, von unterwegs oder einem anderen Standort aus.

Beim Einsatz von Protokollen wie RDP oder VNC ist ein USB Deviceserver ebenfalls sinnvoll, da nicht jeder Fat- oder Thin Client alle möglichen Arten von USB-Geräten weiterreichen kann, VNC dies überhaupt nicht unterstützt und RDP nur für bestimmte Geräte(klassen).

Ebenfalls ein prominentes Beispiel ist Virtualisierung. Warum nicht einfach am Hypervisor einen USB-Anschluss weiterleiten? VMware kann das, KVM auch, Hyper-V nicht. Spätestens bei Clustern nützt das Passthrough direkt am Hypervisor wenig, da das USB-Gerät ja am jeweiligen physikalischen Server steckt. Im Falle eines Failovers ist dann aufgrund der Nicht-Erreichbarkeit des USB-Geräts beispielsweise in Form eines Dongles der Lizenz-Server oder der DATEV-Kommunikationsserver sowie weitere Dienste offline.

Unboxing

Völlig unspektakulär in einem neutralen weißen Karton kommt der utnserver Pro daher. Enthalten ist neben dem Gerät als solches das Netzteil sowie ein Handbuch:

![]()

Die neues Generation ist geringfügig größer als der myUTN-50a, dies fällt allerdings nicht weiter ins Gewicht. Insgesamt bleibt er kompakt und das ist auch gut so.

Die aktuelle Software und mehr findet man auf der Hersteller-Seite unter

https://www.seh-technology.com/de/services/downloads/download-deviceserver/utnserver-pro.html

Inbetriebnahme

Aller Anfang ist beim utnserver Pro (wie gehabt) einfach. Das Gerät mit dem Netzteil und Netzwerk verbinden, den SEH UTN Manager herunterladen und installieren und schon ist man grundsätzlich bereit ein USB-Gerät über das Netzwerk nutzen zu können. Soweit ist das natürlich nur die absolute Kurzfassung, denn einem Infrastruktur-Gerät sollte man entweder eine statische IP-Adresse manuell oder per DHCP-Reservierung zuweisen.

Die IP- und weitere Konfigurationen kann man direkt aus dem UTN Manager oder alternativ über das Web-Interface vornehmen. Nicht unerwähnt bleiben soll der SEH Product Manager, mit dessen Hilfe man die generelle Inbetriebnahme und Verwaltung mehrerer verschiedener Produkte des Herstellers vornehmen kann. Direkt nach dem Start und sobald ein erstes Gerät gefunden wurde, kann man diverse Aktionen aus dem Kontextmenü und über den integrierten Browser ausführen.

Firmware aktualisieren

Im Gegensatz zu früheren Geräten gestaltet sich die Aktualisierung der Firmware einfacher, da es nur noch eine einzige *.bin-Datei gibt. Wir erinnern uns: Bislang gab es die eigentliche Firmware + die Software auf dem Gerät, die man getrennt von einander und in der richtigen Reihenfolge einspielen musste. Diese auf den ersten Blick simple Neuerung macht diesen kritischen Punkt um einiges angenehmer.

Die Firmware kann über das Web-Interface oder den Product Manager, allerdings nicht mittels des UTN Managers, aktualisiert werden:

![]()

USB-Gerät(e) über das Netzwerk nutzen

Hat man die Inbetriebnahme sowie die Grundkonfiguration, gemeint ist die IP-Adresse und mindestens unter “Sicherheit – Control Center” ein Kennwort gesetzt, kann man mit der eigentlichen Nutzung eines bzw. mehrerer USB-Gerät(e) über das Netzwerk fortfahren. Zunächst verbindet man das jeweilige Gerät mit dem utnserver Pro. Sowohl im Web-Interface als auch im UTN Manager kann man die verfügbaren Geräte sehen:

![]()

Wählt man den Port bzw. das USB-Gerät aus und klickt auf “Aktivieren” wird die Verbindung zum Computer hergestellt und man kann wie gewohnt bzw. als ob es ein lokal angeschlossenes USB-Gerät wäre damit arbeiten. Am Beispiel von USB-Massenspeichern funktioniert unter Windows dann auch das Auswerfen und der entsprechende USB-Port am utnserver Pro wird wieder freigegeben.

Ein automatisches Aktivieren beispielsweise sobald ein Gerät angeschlossen wird, lässt sich aus dem Kontextmenü des jeweiligen USB Deviceservers heraus aktivieren:

![]()

Hinweis: Dongle oder SmartCard-Lesegeräte sollten automatisch verbunden werden.

Einen automatischen Disconnect gibt es übrigens auch:

![]()

Neben dem manuellen und automatischen De-/Aktivieren besteht im UTN Manager die Möglichkeiten, sogenannte Aktionen zu definieren. Diese werden über einen Assistenten konfiguriert und als Verknüpfung auf dem Desktop des Anwenders abgelegt:

![]()

Von einfachen Verknüpfungen zum De-/Aktivieren über das Starten einer Anwendung und dem De-/Aktivieren nach dem Starten/Beenden dieser Anwendung bis hin zu relativ komplexen Verkettungen ist einiges möglich.

Neben dem manuellen oder automatischen Aktivieren besteht die Möglichkeit, ein bereits durch einen anderen Benutzer belegtes USB-Gerät anzufordern. Der Benutzer bekommt daraufhin ein Popup, das ihn über die Anforderung informiert und er so das Gerät freigegeben kann.

![]()

Speziell für USB-Drucker gibt es “Print-On-Demand”, das nach dem Anschluss und der Aktivierung unter “Automatische Geräteverbindung” aktiviert werden kann:

![]()

Benachrichtungen

Neu beim utnserver Pro sind die Benachrichtigungen die in Form von E-Mail und SNMP-Traps realisiert sind. Diese Benachrichtigungen können regelmäßig sein (Status per E-Mail) oder bei einem Ereignis wie z.B. Neustart oder De-/Aktivieren eines USB-Anschlusses.

Für den E-Mail-Versand muss zunächst unter “Netzwerk – E-Mail” der SMTP-Server konfiguriert werden.

Bemerkung: Der auf dieser Seite konfigurierbare POP3-Server ist nicht für POP-before-SMTP/SMTP-after-POP, sondern um den utnserver Pro mittels E-Mail administrieren zu können. Nebenbei bemerkt lässt sich der utnserver Pro zusätzlich noch ohne GUI, gemeint ist mittels CLI, verwalten.

Anschließend können unter “Gerät – Benachrichtigung” zwei Empfänger und der Intervall für den Status-Bericht konfiguriert werden:

![]()

An gleicher Stelle kann zudem der Betreff mittels Variablen angepasst und es können zwei unterschiedliche SNMP-Traps eingestellt werden.

Bemerkung: Sobald ein neuer E-Mail-Empfänger eingetragen und die Änderung gespeichert wurde, erhält man bereits eine Nachricht, so kann indirekt gleich getestet werden, ob die Benachrichtigung funktioniert.

Device: utnserver Pro

Name: <Geräte-Name>

Serial number:<Seriennummer>

MAC address: <MAC-Adresse>

Time: 2021-07-07 10:53:21 UTC+1:00 EU

================================

IPv4 address: <IP-Adresse>

Software: 20.0.15

Firmware: 305.83

Uptime: 0 days 00:15:29 hours

Event: Restart

TAN: <TAN>

=== USB Devices ===================================================

Sicherheit

Bis hierhin läuft die Kommunikation über das Netzwerk unverschlüsselt und somit recht unsicher ab. Je nachdem was für Geräte angeschlossen und welche Art von Daten übertragen wird, ist dies allerdings nicht ratsam.

Neben dem Setzen von Kennwörtern für den Administrator und einem Benutzer, der lediglich einen lesenden Zugriff auf das Web-Interface erhält, kann ein Schlüssel pro Port unter “Sicherheit – USB – Ändern” gesetzt werden:

![]()

Dieser dient allerdings lediglich dafür, das der Port nur von Benutzern mit dem entsprechenden Schlüssel verwendet werden kann. An diesem Punkt können zudem USB-Eingabegeräte, gemeint ist die entsprechende Geräteklasse, deaktiviert werden. Ebenfalls möglich ist bestimmte Portschlüssel- und Gerätezuordnungen-Kombinationen anzulegen.

Ferner kann man die Zugriffe auf bestimmte Netze und MAC-Adressen unter “Sicherheit – TCP-Port-Zugriff” beschränken:

![]()

Darüber hinaus kann die Kommunikation sowie der Zugriff auf das Web-Interface und der Versand von Benachrichtigungen mittels SSL/TLS verschlüsselt werden. Unter “Sicherheit – SSL/TLS” kann man die minimale Verschlüsselungsprotokollversion sowie -stufe vorgeben und zu weiteren Menü-Punkten z.B. für die verschlüsselte E-Mail-Kommunikation springen.

Wichtig: Nach Möglichkeit sollten die niedrigsten Stufen (außer aus Legacy-Gründen) vermieden werden! Idealerweise sollte TLS und die höchste Verschlüsselungsstufe zum Einsatz kommen.

Von Haus aus kommt der utnserver Pro bereits mit einem selbst-signierten Zertifikat daher, das bereits für die verschlüsselte Kommunikation verwendet werden kann. Sofern vorhanden kann der UTN-Server in die eigene Zertifikatinfrastruktur eingebunden werden, das entsprechende CA-Zertifikat, eine CSR- und letztlich das ausgestellte Zertifikat können importiert bzw. erstellt (betrifft nur den CSR) werden.

Im UTN Manager muss kein Zertifikat importiert werden. Last, but not least: IEEE 802.1X wird ebenfalls unterstützt.

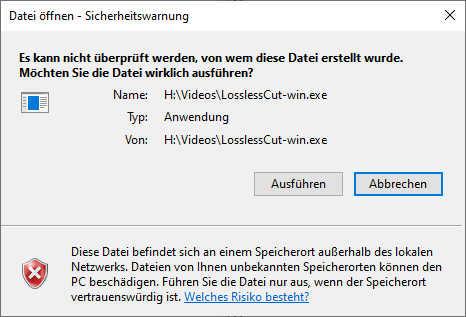

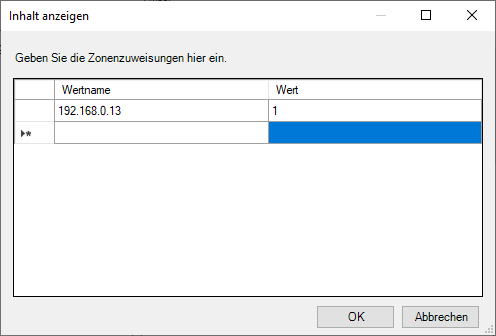

Den UTN Manager schützen

Sozusagen ab Werk bekommen alle Benutzer im UTN Manager alle UTN-Server samt der damit verbundenen Geräte angezeigt. Ob Sie diese nutzen können hängt unter anderem vom “Benutzer-Port-Schlüssel” ab. Möchte man die Ansicht einschränken das z.B. nur bestimmte Benutzer nur den für Sie bestimmten UTN-Server bzw. ein daran angeschlossenes Gerät sehen können, ist dies über das vorgeben einer benutzerindividuellen Auswahlliste möglich.

Die notwendigen Schritte und mehr sind im Benutzerhandbuch ab Punkt 5.7 (Seite 53 ff) beschrieben.

Monitoring

Neben den bereits erwähnten Benachrichtigungen via E-Mail und SNMP-Trap kann der utnserver Pro mittels SNMP überwacht werden. Neben dem (unsicheren) Klassiker v1 wird v3 unterstützt. Eine passende MIB stellt der Hersteller auf seiner Homepage zur Verfügung.

Weiteres

Natürlich wird auch VLAN und IPv6 unterstützt. Die Firmware sowie die Computer-seitige Software wird stetig weiterentwickelt. Zum jetzigen Zeitpunkt soll so manche “exotische” Hardware laut Hersteller beim utnserver Pro noch nicht funktionieren, was sich wohl in Zukunft mittels Updates ändern wird. Unabhängig davon kommen neue Geräte immer wieder hinzu.

Selbstverständlich kann die Konfiguration des UTN-Servers in Form eines Backups gesichert und wiederhergestellt werden. Da es sich im Text-Dateien handelt die frei editiert werden können, lässt sich so eine Standard-Konfiguration definieren, die auf neue Geräte quasi als Vorlage eingespielt werden kann. Dies spart bei der Erst-Einrichtung von mehreren Geräten viel Zeit und Aufwand.

Geräte-Tests

Aus meinem eigenen Fundus hat bislang jedes Gerät am utnserver Pro zuverlässig funktioniert. Es kamen neben diversen USB-Massenspeichern (angefangen von USB 2.0 die etliche Jahre auf dem Buckel haben bis zu aktuellen USB 3.x-Ausgaben) beispielsweise auch ein betagter Fujitsu ScanSnap S1500 (Baujahr 2010, der witzigerweise nur am Front-USB meines PCs funktioniert) oder ein reinerSCT-Kartenleser bislang erfolgreich zum Einsatz.

Ein vielleicht nicht ganz ernstgemeinter Test war die Nutzung einer USB-Soundkarte, wobei es durchaus Anwendungsfälle beispielsweise in virtuellen Maschinen geben kann, wo so etwas von Nöten ist. Da es eines meiner Themen ist, wurde die Latenz zunächst direkt am PC und dann über den utnserver Pro ermittelt:

![]()

Überraschenderweise war die Latenz über den utnserver Pro deutlich besser, als über den Front-USB (25 ms) meines PCs. Immerhin 10 ms Unterschied, erwartet hatte ich wegen der Konvertierung von “USB-zu-Netzwerk” und umgekehrt das diese eher etwas höher ausfallen würde.

Hinweis: Werden USB-Soundkarten nicht erkannt, liegt das in der Regel daran, das diese entweder eine externe Stromversorgung benötigen oder in den Einstellungen des UTN-Servers die Nutzung von HID-Geräten deaktiviert ist.

Als weiteres wurde eine Microsoft Lifecam HD-3000 (der Isochron-Modus wird unterstützt) getestet, zwar nicht gemessen, aber zumindest spürbar gegenüber dem direkten USB-Anschluss kam es zu keiner erhöhten Bildverzögerung.

Fazit

Bislang hat fast alles was einen USB-Anschluss beitzt mit den Geräten von SEH funktioniert. In all den Jahren gab es nur eine Ausnahme in Form eines Colortrac SmartLF CiC40 (Großformat-Scanner), welches irgendeinen seltenen USB-Modus oder eine andere “Spezialität” verwendet, das war seinerzeit anno 2015. Wenn ich mich recht entsinne war dieses Gerät damals schon alt. Jedenfalls wurde es nur direkt am Windows-PC erkannt, am damaligen myUTN-54 tauchte es schon gar nicht auf, da konnte der Support auch nichts daran ändern.

Auch beim utnserver Pro hat sich an der grundlegenden Linie von SEH nichts verändert. Die Geräte sind schlicht und kompakt im Design, funktional und leicht zu bedienen, nebenbei bemerkt ist das Handbuch sehr gut. Die bisherige Zuverlässigkeit, der gute Service, der überaus nette Kontakt und (nach Registrierung) fünf Jahre Garantie runden einmal mehr den insgesamt hervorragenden Eindruck ab.

Schon immer Technik-Enthusiast, seit 2001 in der IT tätig und seit über 10 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen. Die Schwerpunkte liegen auf der Netzwerkinfrastruktur, den Betrieb von Servern und Diensten.

Set your Author Custom HTML Tab Content on your Profile page

Ich wurde also nicht mit Süßigkeiten bestochen!

Ich wurde also nicht mit Süßigkeiten bestochen!